- بواسطة x32x01 ||

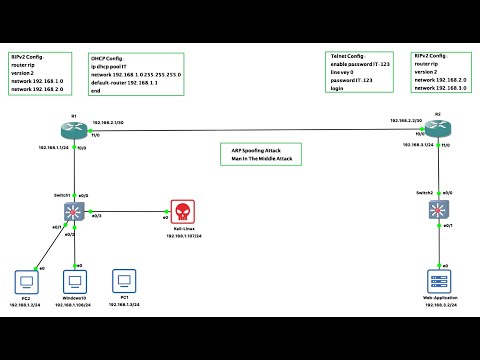

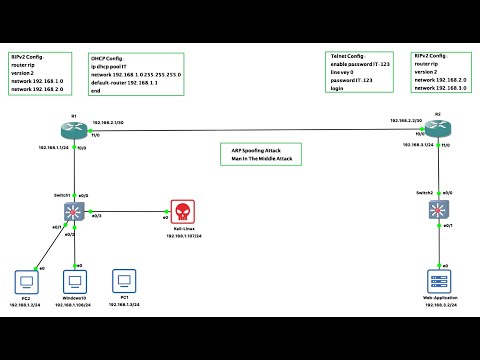

⚠️ تطبيق عملي على هجوم ARP Spoofing Attack

هجوم ARP Spoofing واحد من أخطر وأشهر هجمات Man In The Middle 🔥

الهجوم ده بيحصل كتير في الشبكات السلكية والواي فاي، وبيكون هدفه اعتراض البيانات من غير ما الضحية تحس.

ومنع فقدان الاتصال عن الضحية:

الأوامر دي بتخلي المهاجم:

تقدر تشوفه من هنا 👇

هجوم ARP Spoofing واحد من أخطر وأشهر هجمات Man In The Middle 🔥

الهجوم ده بيحصل كتير في الشبكات السلكية والواي فاي، وبيكون هدفه اعتراض البيانات من غير ما الضحية تحس.

🧠 يعني إيه ARP Spoofing؟

ببساطة: هجوم ARP Spoofing بيخلي المهاجم يقف في النص بين:- 👤 الضحية

- 🌐 الراوتر أو باقي أجهزة الشبكة

- 📡 كل الداتا تعدي على جهاز المهاجم

- 🔐 يقدر يشوف اليوزرنيم والباسورد

- 🕵️ يراقب التصفح والاتصالات

🎯 ليه هجوم ARP Spoofing خطير؟

الهجوم ده خطير لأنه:- 🚫 مش محتاج ثغرة معقدة

- ⚡ بيتم بسرعة

- 🧪 بيشتغل على شبكات داخلية عادية

- 👀 الضحية غالبًا مش بتحس بحاجة

🧑💻 التطبيق العملي باستخدام Kali Linux

في التطبيق العملي بنستخدم Kali Linux علشان ننفذ الهجوم بشكل واقعي 🔥🛠️ الأدوات المستخدمة

- Kali Linux

- أداة arpspoof

- شبكة محلية (LAN أو Wi-Fi)

🧪 مثال عملي لأوامر ARP Spoofing

تشغيل الهجوم بين الضحية والراوتر: Code:

arpspoof -i eth0 -t 192.168.1.10 192.168.1.1 Code:

echo 1 > /proc/sys/net/ipv4/ip_forward- 📥 يستقبل الداتا

- 📤 يرجعها للراوتر

- 🕶️ من غير ما الضحية تحس

📊 إيه البيانات اللي المهاجم يقدر يشوفها؟

أثناء هجوم ARP Spoofing تقدر تشوف:- 🌍 المواقع اللي الضحية بتدخلها

- 🔑 بيانات تسجيل الدخول (لو مش مشفرة)

- 📩 الترافيك كامل

🛡️ إزاي تحمي نفسك من ARP Spoofing؟

علشان تقلل خطر الهجوم:- 🔒 استخدم HTTPS دايمًا

- 🧱 فعل ARP Inspection على الراوتر

- 📡 راقب الترافيك الغريب

- 🚫 ما تستخدمش شبكات واي فاي مفتوحة

▶️ مشاهدة الشرح العملي على يوتيوب

الشرح كامل وبالتطبيق العملي خطوة بخطوة 🎥تقدر تشوفه من هنا 👇

👆 أضغط على الصورة لمشاهدة الفيديو 👆

✅ الخلاصة

هجوم ARP Spoofing بيثبت إن:- الشبكة الداخلية مش آمنة 100%

- أي جهاز ممكن يبقى هدف

- التعلم العملي هو أفضل طريقة للفهم

التعديل الأخير: