- بواسطة x32x01 ||

لو مهتم بعالم Reverse Engineering وعايز تفهمه بعمق مش مجرد معلومات سطحية، فالسلسلة دي معمولة ليك.

بدأنا سلسلة دروس جديدة على يوتيوب بعنوان In-Depth Reverse Engineering، وهنمشي فيها خطوة خطوة لحد ما توصل لفهم احترافي 👌

السلسلة موجهة لأي حد مهتم بأمن المعلومات، اختبار الاختراق، أو حتى مطور عايز يفهم البرامج شغالة إزاي من جوه.

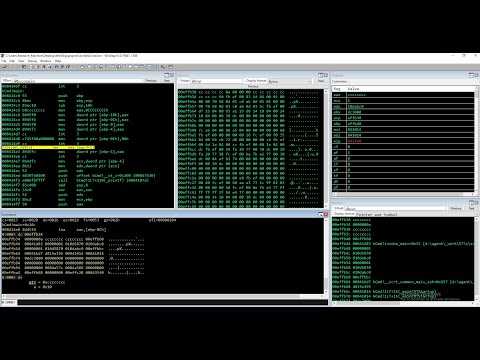

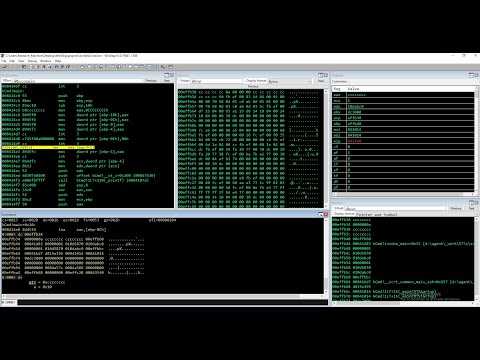

In-Depth Reverse Engineering / Debugging C & C++ [Pointers] with WinDbg

في الدرس ده هتفهم:

المثال ده بيساعدك تفهم:

بدأنا سلسلة دروس جديدة على يوتيوب بعنوان In-Depth Reverse Engineering، وهنمشي فيها خطوة خطوة لحد ما توصل لفهم احترافي 👌

السلسلة موجهة لأي حد مهتم بأمن المعلومات، اختبار الاختراق، أو حتى مطور عايز يفهم البرامج شغالة إزاي من جوه.

محتوى أول درس في السلسلة 🎯

أول فيديو في السلسلة مدته حوالي 22 دقيقة، وبيشرح موضوع مهم جدًا وهو:In-Depth Reverse Engineering / Debugging C & C++ [Pointers] with WinDbg

في الدرس ده هتفهم:

- يعني إيه Debugging في الـ Reverse Engineering

- إزاي تتعامل مع Pointers في C و C++

- استخدام أداة WinDbg في التحليل

- قراءة الذاكرة وفهم القيم اللي بتتغير 🧠

مثال بسيط على Pointers في C 🧩

عشان الفكرة توصل، ده مثال صغير على استخدام الـ Pointer في C: C:

#include <stdio.h>

int main() {

int x = 10;

int *ptr = &x;

printf("Value of x: %d\n", x);

printf("Address of x: %p\n", ptr);

printf("Value using pointer: %d\n", *ptr);

return 0;

}- يعني إيه Pointer

- إزاي البرنامج بيخزن القيم في الذاكرة

- وده أساس أي شغل Reverse Engineering أو Debugging 🛠️

ليه السلسلة دي مهمة؟ 🤔

- بتشرح Reverse Engineering بشكل عميق

- بتركز على التطبيق العملي مش كلام نظري

- مناسبة للي بيتعلم Cyber Security

- هتفيدك جدًا في تحليل البرامج والمالوير

مشاهدة أول فيديو في السلسلة ▶️

تقدر تشوف أول درس مباشرة من هنا:

👆 أضغط على الصورة لمشاهدة الفيديو 👆

اتفرج وطبق مع الشرح عشان توصل لأقصى استفادة 👨💻✨ التعديل الأخير: